Unterschied zwischen Authentifizierung und Autorisierung

Inhalt

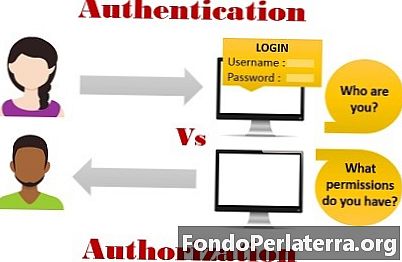

Die Authentifizierung und Autorisierung erfolgt im Hinblick auf die Informationssicherheit, die die Sicherheit eines automatisierten Informationssystems ermöglicht. Die Terminologien sind austauschbar, unterscheiden sich jedoch. Die Identität einer Person wird durch Authentifizierung sichergestellt. Andererseits überprüft die Autorisierung die Zugriffsliste, über die die authentifizierte Person verfügt. Mit anderen Worten, die Autorisierung enthält die Berechtigungen, die eine Person erteilt hat.

- Vergleichstabelle

- Definition

- Hauptunterschiede

- Fazit

Vergleichstabelle

| Vergleichsbasis | Authentifizierung | Genehmigung |

|---|---|---|

| Basic | Überprüft die Identität der Person, um Zugriff auf das System zu gewähren. | Überprüft die Berechtigungen oder Berechtigungen der Personen für den Zugriff auf die Ressourcen. |

| Beinhaltet Prozess von | Überprüfen der Benutzeranmeldeinformationen | Überprüfen der Benutzerberechtigungen |

| Reihenfolge des Prozesses | Die Authentifizierung erfolgt im ersten Schritt. | Die Autorisierung erfolgt normalerweise nach der Authentifizierung. |

| Beispiele | In den Online-Banking-Anwendungen wird zunächst anhand der Benutzerkennung und des Passworts die Identität der Person ermittelt. | In einem Mehrbenutzersystem entscheidet der Administrator, über welche Berechtigungen oder Zugriffsrechte jeder Benutzer verfügt. |

Definition der Authentifizierung

Authentifizierung Der Mechanismus ermittelt die Identität des Benutzers, bevor die vertraulichen Informationen preisgegeben werden. Für das System oder die Schnittstellen ist es sehr wichtig, dass der Benutzer die vertraulichen Informationen vorrangig schützt. Dabei erhebt der Nutzer einen nachweisbaren Anspruch auf die Identität des Einzelnen (seiner) oder einer Entität.

Die Anmeldeinformationen oder der Anspruch können ein Benutzername, ein Passwort, ein Finger usw. sein. Die Authentifizierung und die Nicht-Zurückweisung, Art der Probleme, werden in der Anwendungsebene behandelt. Der ineffiziente Authentifizierungsmechanismus kann die Verfügbarkeit des Dienstes erheblich beeinträchtigen.

Beispiel

Zum Beispiel wird dem Empfänger B ein elektronisches Dokument über das Internet übermittelt. Wie erkennt das System, dass der Angreifer A dem Empfänger B ein dediziertes Dokument gesendet hat? Ein Angreifer C kann das Dokument abfangen, modifizieren und wiedergeben, um die Informationen zu stehlen, die als solche bezeichnet werden Herstellung.

In der gegebenen Situation stellt der Authentifizierungsmechanismus zwei Dinge sicher; Erstens stellt es sicher, dass der Er und der Empfänger rechtschaffene Menschen sind Datenursprungsauthentifizierung. Zweitens gewährleistet es die Sicherheit der hergestellten Verbindung zwischen er und dem Empfänger mit Hilfe eines geheimen Sitzungsschlüssels, so dass darauf nicht geschlossen werden kann und es als bekannt ist Peer-Entity-Authentifizierung.

Definition der Autorisierung

Genehmigung Die Technik wird verwendet, um die Berechtigungen zu bestimmen, die einem authentifizierten Benutzer gewährt werden. Mit einfachen Worten, es wird geprüft, ob der Benutzer auf die bestimmten Ressourcen zugreifen darf oder nicht. Die Autorisierung erfolgt nach der Authentifizierung, wobei die Identität des Benutzers sichergestellt wird, bevor die Zugriffsliste für den Benutzer durch Nachschlagen der in den Tabellen und Datenbanken gespeicherten Einträge ermittelt wird.

Beispiel

Beispielsweise möchte ein Benutzer X vom Server auf eine bestimmte Datei zugreifen. Der Benutzer wird eine Anfrage an den Server senden. Der Server überprüft die Benutzeridentität. Anschließend werden die entsprechenden Berechtigungen des authentifizierten Benutzers ermittelt, oder es wird ermittelt, ob er auf diese bestimmte Datei zugreifen darf oder nicht. Im folgenden Fall können die Zugriffsrechte das Anzeigen, Ändern oder Löschen der Datei umfassen, wenn der Benutzer berechtigt ist, die folgenden Vorgänge auszuführen.

- Mit der Authentifizierung wird die Identität des Benutzers überprüft, um den Zugriff auf das System zu ermöglichen. Zum anderen bestimmt die Berechtigung, wer auf was zugreifen darf.

- Während des Authentifizierungsprozesses werden die Benutzeranmeldeinformationen überprüft, während während des Autorisierungsprozesses die Zugriffsliste des authentifizierten Benutzers überprüft wird.

- Der erste Prozess ist die Authentifizierung, dann erfolgt die Autorisierung.

- Nehmen wir das Beispiel von Online-Banking-Diensten. Wenn ein Benutzer auf den Dienst zugreifen möchte, wird die Identität des Benutzers ermittelt, um sicherzustellen, dass es sich bei der Person um die rechtschaffene Person handelt, für die er sich ausgibt. Sobald der Benutzer identifiziert ist, aktiviert die Authentifizierung die Autorisierung, die bestimmt, was der Benutzer tun darf. Hier hat der Benutzer die Berechtigung, nach der Authentifizierung online auf sein Konto zuzugreifen.

Fazit

Die Authentifizierung und Autorisierung sind die Sicherheitsmaßnahmen, die ergriffen werden, um die Daten im Informationssystem zu schützen. Bei der Authentifizierung wird die Identität der Person überprüft, die sich dem System nähert. Andererseits ist Autorisierung der Vorgang des Überprüfens der Berechtigungen oder der Zugriffsliste, für die die Person autorisiert ist.